[Il titolo dell’articolo è stato modificato in seguito ad una richiesta di rettifica dell’11 novembre, pubblicata integralmente in calce]

Il programmatore Tim Perry stava tornando da una vacanza sul lago di Como. Aspettando il volo per Barcellona a Milano Malpensa, ha deciso di testare uno strumento da lui sviluppato di «verifica di http» sul Wi-Fi dell’aeroporto.

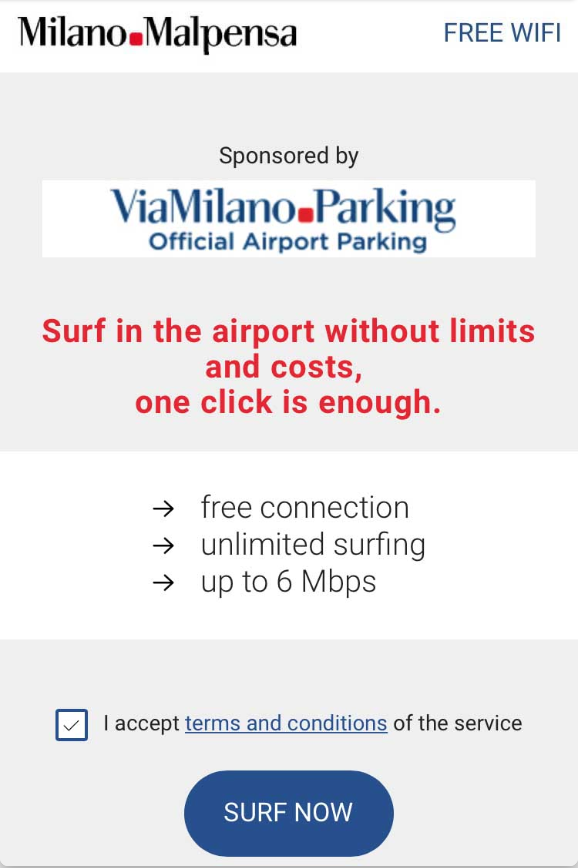

Malpensa si è dotato di un nuovo sistema di connessione «in un click» che permette agli utenti di navigare in rete semplicemente aprendo una finestra del browser che viene reindirizzata verso la pagina del Wi-Fi. Questa consente, grazie a un pulsante «connetti», di iniziare a navigare immediatamente dopo aver accettato i «termini e le condizioni».

- La landing page per accedere al Wi-Fi

«Mi sono accorto che prima ancora di schiacciare “connetti”, i miei dati erano già stati mandati a terzi», racconta Perry a Open.

Chi siano questi terzi, con allegati screenshot del codice sorgente, lo sviluppatore lo annuncia su Twitter con un post: «Se ci si connette al Wi-Fi dell’aeroporto di Milano Malpensa, i propri dati vengono mandati a http://smartadserver.com, che traccia qualsiasi attività sul web», scrive Perry sul suo profilo Twitter, rivelando la sua scoperta.

Connect to the wifi at Milan MXP airport, and it sends your data to https://t.co/qQZDSHLWaq, who then track you all over the web.

— Tim Perry (@pimterry) November 6, 2019

All before clicking anything, and exactly what their privacy policy promises they *don’t* do.

What’s going on here @MiAirports? How is this ok? pic.twitter.com/D4hzMehRwc

L’analisi di Perry mostra che i dati degli utenti verrebbero mandati a due adserver: Smartadserver e Doubleclick. Questi, come tutti i server pubblicitari, sono intermediari che grazie alle informazioni di tracciamento degli utenti sono in grado di vendere spazi per annunci mirati.

Le preferenze di navigazione degli utenti permettono cioè al server di tracciarne i profili per condurre operazioni di marketing ad-hoc. «Il business model di queste società è molto preciso» spiega a Open Matteo Flora professore a contratto in Corporate reputation: «quello di pagare strutture come quelle di Malpensa per farsi installare un cookie di profilazione e poi seguire gli utenti in giro per la rete».

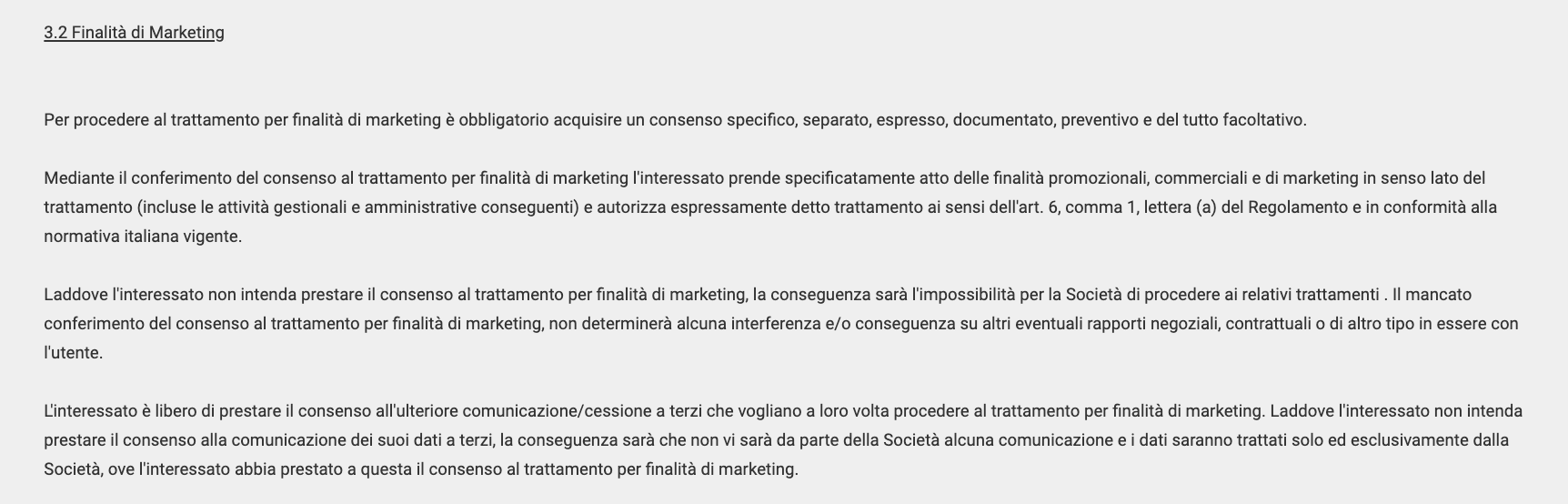

Questo violerebbe non solo il GDPR, il Regolamento generale sulla protezione dei dati europeo, che prevede che l’utente possa scegliere se fornire o meno dati personali a scopi pubblicitari, ma anche l’informativa sulla privacy dello stesso aeroporto.

Questa prevede infatti che i dati degli utenti vengano utilizzati soltanto dall’azienda stessa, salvo casi in cui l’utente lo scelga esplicitamente. «Per procedere al trattamento per finalità di marketing è obbligatorio acquisire un consenso specifico, separato, espresso, documentato, preventivo e del tutto facoltativo», si legge nel documento.

Perry ha anche aggiunto che, oltre ai dati, il Wi-Fi invierebbe anche il «MAC Address»: «non si tratta solo di identificare gli utenti nella rete pubblicitaria, ma di fornire loro l’ID univoco codificato dell’hardware Wi-FI del tuo computer portatile».

L’aeroporto di Malpensa ha risposto a Perry di aver risolto il problema: «Il suo tweet è stato molto utile, abbiamo trovato e sistemato gli errori di cui hai parlato nel thread. Oggi stiamo fornendo tutti gli aggiustamenti dovuti».

Rimangono comunque molte questioni aperte. Una tra tante: se la tesi di Perry è corretta, per quanto tempo prima che lo sviluppatore se ne accorgesse i dati dei passeggeri sarebbero stati inviati a terzi senza alcun tipo di consenso?

Richiesta di rettifica

In seguito ad una richiesta di rettifica da parte di Sea Milano, riceviamo e pubblichiamo:

Rispetto all’articolo apparso sulla vostra testata dal titolo: “Falla di sicurezza nel WiFi di Malpensa?…” ci teniamo a precisare che non è mai esistito un problema di sicurezza legato al WiFi di Malpensa e tantomeno è avvenuto un furto di dati personali dei passeggeri.

Alla segnalazione di Tim Perry SEA ha dato un immediato riscontro eliminando il cookie anche se non trasferiva alcun dato personale dei passeggeri a terzi.

Il “cookie” aveva lo scopo di identificare la lingua con cui il browser del device si collegava al WiFi, così che Smart ADServer (la società che gestisce i banner pubblicitari di SEA) potesse veicolare le offerte di servizi aeroportuali o in italiano o in inglese. Questo cookie trasmetteva erroneamente anche il MAC ADDRESS (dato anonimo e non riconducibile alla persona fisica) alla società Smart ADServer anche se non richiesto.

La società Smart ADServer ha fornito a SEA una comunicazione scritta, confermando di utilizzare il cookie esclusivamente per gestire in modo corretto la lingua del banner che compare nella home page di navigazione.

La replica

Nel dare atto della rettifica chiesta da Sea Milano, specifichiamo che con una sentenza del 2016 consultabile qui e confermata qui, il Garante della privacy ha definito il MAC address un dato personale e non anonimo, sanzionando un ateneo.