«Abbiamo ricevuto il suo cv». Dalle chiamate agli sms, tutte le trappole a misura di smartphone

Azioni intrusive di disturbo, spesso truffe vere e proprie. Il terreno di attacco è quanto di più banale e quotidiano ci possa essere: lo smartphone. Anche per questo le tecniche variano di volta in volta, con metodi sempre più sofisticati che assumono, come vedremo, nomi differenti: spoofing, phishing, wangiri, smishing. Per non parlare delle ormai diffusissime chiamate di recruiting – quelle del «Abbiamo ricevuto il suo curriculum» – che martellano i nostri telefoni ogni giorno. Ma anche rapidi squilli di telefono, voci registrate, SMS, email, chat su app di messaggistica come Whatsapp. Qualunque canale sembra diventato terreno fertile per guadagnare clienti o per far cadere in trappola i consumatori, estorcendo denaro o rubando informazioni sensibili: è sufficiente un clic di troppo.

Lo «spoofing» e le imitazioni quasi perfette

Lo spoofing, letteralmente “inganno”, è uno degli attacchi informatici più diffusi. Una macrocategoria che al suo interno contiene una infinità di tipologie differenti, tutte accomunate da una caratteristica: il malintenzionato si finge un’entità nota e di cui l’utente si fida. Proprio questa fiducia è il punto debole della potenziale vittima, che si vede contattata da aziende, negozi e perfino conoscenti con offerte allettanti che è portato a guardare con favore. Il contatto tra il criminale e l’utente può avvenire in tantissimi modi. Una delle più diffuse è quella via email: un messaggio di posta elettronica fasullo viene reso pressoché identico a quelli originali, con l’aggiunta di link cliccabili che danno il via alla truffa.

Molti casi di frode avvengono tramite telefonate. Si tratta del cosiddetto Calling line identification spoofing (CLI), una tecnica che permette a chi chiama – sia esso un truffatore o un addetto di un call center – di far apparire il proprio numero di cellulare come un numero conosciuto o comunque riconoscibile, ad esempio con il prefisso +39. L’obiettivo è quello di instaurare un contatto diretto con l’utente, che trovandosi di fronte a un numero mai visto è meno portato ad alzare la cornetta. A questo punto, ovviamente, il telemarketer proverà a vendere i suoi prodotti mentre il truffatore tenterà di acquisire i dati personali dell’utente contattato, millantando ad esempio la necessità di presunte verifiche sulla sicurezza del conto bancario. Per quanto riguarda il CLI spoofing, l’Agcom ha lavorato spalla a spalla con gli operatori delle telecomunicazioni per elaborare una soluzione tecnica all’invadenza di queste telefonate. A breve, infatti, dovrebbe presentare un filtro, con lo scopo di ridurre le chiamate fraudolente e migliorare la sicurezza delle comunicazioni via smartphone.

Il livello di sofisticazione è tale, però, che non sono rari esempi di spoofing riusciti tramite la clonazione di un intero sito web, tanto da convincere il consumatore a inserire con naturalezza una sua password o dati per il pagamento. Se però l’imitazione è così accurata, come è possibile per l’utente difendersi? Gli spoofer sono bravi imitatori, ma non perfetti. Un indirizzo email, ad esempio, non potrà mai ricalcare perfettamente quello originale: così un mariorossi@mail.com diventerà, con qualche accorgimento, mari0ross1@mail.com. Alle micro-modifiche, presenti anche sui link cliccabili allegati al messaggio di posta elettronica, si sostituiscono sempre più le chiamate o gli SMS da presunti numeri “verificati”. È un vero e proprio campo minato, perché non c’è modo di comprendere a priori se si tratta di una chiamata-truffa o meno. L’unica verifica possibile è a posteriori: se l’interlocutore che ha contattato l’utente chiede informazioni sensibili, è consigliato non condividere dati personali.

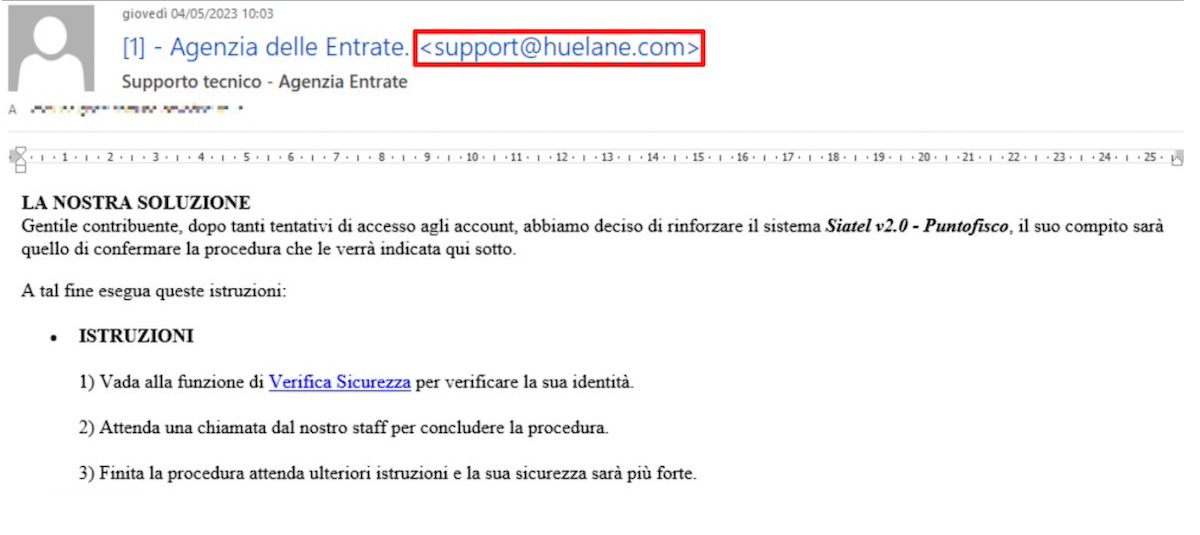

Il «phishing» e la strategia del terrore

Una forma particolare e ben nota di spoofing è il cosiddetto phishing, che utilizza il tranello della finzione verosimile tentando di instaurare nell’utente non sentimenti di fiducia ma di timore o preoccupazione, e spingendolo così a compiere un’azione impulsiva. Per questo le mail o le telefonate di phishing spesso hanno toni allarmistici: «Se non rispondi, il tuo account verrà chiuso in 48 ore»; «Sei stato vittima di un attacco, aggiorna le tue credenziali»; e come questi tantissimi altri esempi. La credibilità del mittente imitato (banche, poste o siti web conosciuti) e la reazione emotiva dell’utente sono gli ingredienti che fanno pagare a caro prezzo il phishing: perdita di dati personali, versamenti di denaro, infezione dei device per opera di virus invasivi e malware.

Anche in questo caso, esistono molte tipologie di truffa. Lo spear phishing, ad esempio, è quando i malintenzionati mirano una specifica categoria di persone, dopo averne analizzato attentamente abitudini e comportamenti tramite un approfondito scandagliamento dei social media. Così facendo, il messaggio sarà reso ancora più credibile. Possono cambiare non solo i bersagli, ma anche l’arma utilizzata:

- Si parla di whaling (da “balena”) quando l’obiettivo sono i pezzi grossi di un’organizzazione o di un’azienda

- Si parla di clone phishing quando gli aggressori imitano una email reale che la vittima ha effettivamente ricevuto, aggiungendo semplicemente i link o allegati malevoli

- Si parla di smishing quando i messaggi fraudolenti sono inviati alle potenziali vittime attraverso gli SMS

- Si parla di vishing quando è una voce, tendenzialmente preregistrata, a telefonare agli utenti e chiedere loro dati bancari o codici delle carte di credito

Per difendersi, sono necessarie pazienza e attenzione. Nel caso di link cliccabili, è sempre bene prima controllare che l’indirizzo mostrato sia quello a cui effettivamente saremo condotti. Per farlo basta scorrere sopra il link con il mouse e leggere il sito che compare, controllando che si tratti di domini “https”, cioè il protocollo crittografato più sicuro e che quindi è difficile contenga malware. Nel caso di telefonate, il must rimane sempre lo stesso: mai condividere dati personali con terze parti.

Wangiri, la truffa dello “squillo e riaggancio”

Talvolta è l’utente stesso il protagonista della truffa. È il caso del wangiri, in giapponese “squillo e riaggancio”: un numero estero ci chiama ma si limita a far squillare il telefono una sola volta. Noi, per curiosità, telefoniamo a quel numero ma siamo accolti da una segreteria telefonica. Quella semplice chiamata, però, può avere un caro prezzo. I numeri utilizzati per contattarci dall’estero, infatti, sono a tariffazione speciale: anche una decina di secondi di connessione possono costare fino a 1,5 euro. Oppure, se non ci azzerano il conto telefonico, attivano a nostra insaputa servizi di abbonamento costosi e non desiderati.

Per combattere questa tipologia di truffa, spesso non è sufficiente bloccare il numero di telefono o il prefisso per impedire chiamate in entrata. Gli operatori dall’altra parte della cornetta sono completamente automatizzati – si parla infatti di robocall, chiamate robot – e ogni volta il numero tramite cui chiamano viene composto casualmente, non essendo nei fatti reale. Una possibilità che l’utente ha, oltre che porre particolare attenzione alle telefonate che arrivano da Paesi esteri, è scaricare app specializzate come Trucallero Hyia. Queste piattaforme sono dotate di un sistema aggiornato di “blacklist”, grazie a cui sono identificate e bloccate automaticamente le telefonate che provengono da fonti potenzialmente fraudolente.

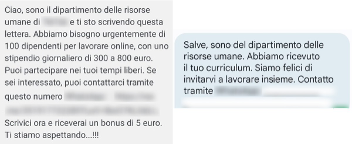

«Salve, abbiamo ricevuto il suo curriculum»: l’inganno del recruiting online

A proposito di chiamate-truffa, è impossibile non parlare della «frode del curriculum». Tecnicamente si parla di Online recruitment scam, cioè truffe che si fondano su false offerte di lavoro. Il meccanismo è molto semplice, ma altrettanto efficace. Le potenziali vittime sono contattate, a differenza del wangiri, da un numero italiano con prefisso +39. Una voce registrata si rivolge all’interlocutore («Salve, abbiamo ricevuto il suo curriculum») e lo invita a prendere contatto via piattaforma di messaggistica con una fantomatica azienda. Nella chat, il malintenzionato – fingendosi l’azienda – offre alla vittima la possibilità di facili guadagni: a volte è sufficiente qualche interazione sui social network, altre si tratta di investimenti «facili e sicuri» su piattaforme online. L’utente è dunque bersagliato di link fraudolenti, tramite cui scarica inavvertitamente virus in grado di rubare dati personali. In alternativa, i truffatori spingono la vittima a versare denaro su siti di trading, salvo poi scomparire con le somme investite. Nel caso in cui sia ormai troppo tardi e ci si renda conto di aver perso denaro, è possibile contattare la Polizia postale per segnalare la truffa.

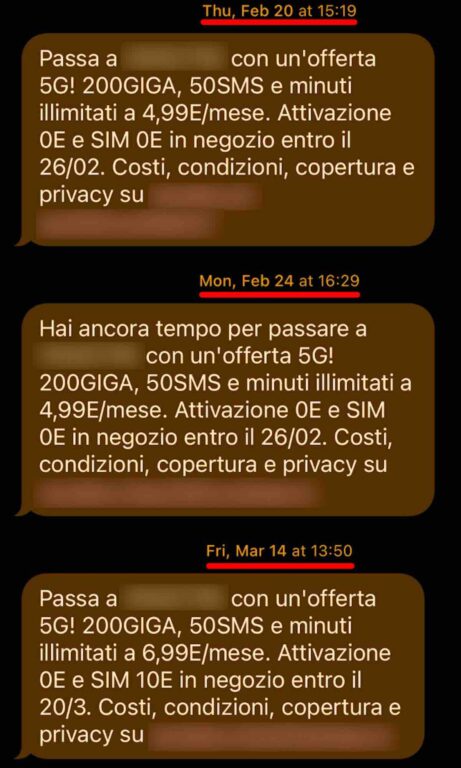

Sms mirati e servizi preselezionati, i trucchi degli operatori telefonici

E la telefonia? Parlando di malpractice ormai quotidiane e di smartphone, neanche l’ambito delle telecomunicazioni si sottrae a tecniche intrusive e poco trasparenti. È il caso degli «Sms di winback», che propongono offerte estremamente aggressive e che molti operatori – storici e relativi second brand – inviano agli ex clienti. Prezzi bassi, giga o minuti da «offerta imperdibile» nel tentativo di riconquistare i consumatori. Questa pratica, però, è problematica sotto due aspetti. In primo luogo, a ricevere queste offerte, e quindi potenzialmente aderire, è solo una parte degli utenti. Con la conseguenza inevitabile della discriminazione tra consumatori, che potranno sottoscrivere un piano telefonico identico a prezzi radicalmente differenti. In secondo luogo, si pone anche il tema della privacy e del consenso marketing: gli SMS, infatti, vengono potenzialmente inviati senza che l’utente abbia dato il suo beneplacito o quando i termini del consenso sono ormai scaduti.

Scorrendo tra le varie offerte martellanti ricevute tramite messaggio, non è raro imbattersi in altre malpractice. Ad esempio, offerte presentate con un costo di attivazione azzerato ma che in realtà lo hanno. La quota, infatti, è semplicemente “nascosta” all’interno della rateizzazione mensile dell’abbonamento. E nel caso in cui il cliente decidesse di recedere in anticipo rispetto al termine del contratto, quella quota teoricamente gratis gli sarà addebitata completamente.

Ci sono poi tranelli che si annidano durante il processo di sottoscrizione. Molti operatori telefonici, in caso di mancato completamento del processo, ricontattano gli utenti telefonicamente. Una chiamata indesiderata a cui il consumatore ha inavvertitamente «dato» il suo consenso. Sono le cosiddette autoflag “Call me back”, caselle cliccabili che sul sito web compaiono già selezionate in automatico. In questo modo è come se il consenso a essere contattati direttamente – che sia nei 10 giorni successivi o senza specifica temporale – sia stato scelto dall’operatore per il suo “quasi” utente. Sta al cliente, dunque, intervenire attivamente non tanto per fornire il suo consenso, quanto per negarlo e togliere la spunta. In alcuni casi, addirittura, l’opzione non è selezionabile: una volta iniziato il processo di sottoscrizione, indirizzo mail e numero cellulare potranno essere liberamente usati dal fornitore.

Per proteggersi dalle chiamate non desiderate, una delle opzioni che gli utenti hanno è l’iscrizione – completamente gratuitamente – del loro numero telefonico nel Registro pubblico delle opposizioni (Rpo). Gli operatori, prima di telefonare a un potenziale cliente, sarebbero infatti tenuti a consultare questa lista, evitando di chiamare chi ha espressamente richiesto di essere ignorato. Nel caso un utente fosse martellato da chiamate invadenti, è sempre possibile segnalare i numeri alla propria compagnia o alle autorità competenti.

Fidarsi è bene, non fidarsi…

In un mondo dove ogni squillo, notifica o messaggio può nascondere una trappola, lo smartphone è diventato un campo minato. Spoofing, phishing, wangiri e offerte aggressive sfruttano la nostra fretta e la fiducia mal riposta per colpire. Come spesso accade in questi casi, la migliore arma per difendersi è la cautela: quando si tratta di mettere mano al portafoglio, o concedere dati personali riservati, tenere gli occhi aperti ed evitare clic impulsivi. Fidarsi è bene, ma solo dopo aver controllato due volte.