Lo screenshot del pannello di amministrazione di Rousseau, parla l’autore: «Era un “esperimento”»

Il 28 agosto 2019 venne pubblicato su 4Chan un presunto screenshot del pannello d’amministrazione di Rousseau, la piattaforma di voto del Movimento 5 Stelle. Nelle conclusioni dell’articolo di Open avevamo sottolineato che nell’immagine c’erano degli elementi veri e altri per nulla riscontrabili, ma mentre il partito di Luigi Di Maio si difendeva definendolo a priori falso ora ne abbiamo la conferma definitiva: l’autore ci ha contattato e ci ha fornito le prove che era stato lui.

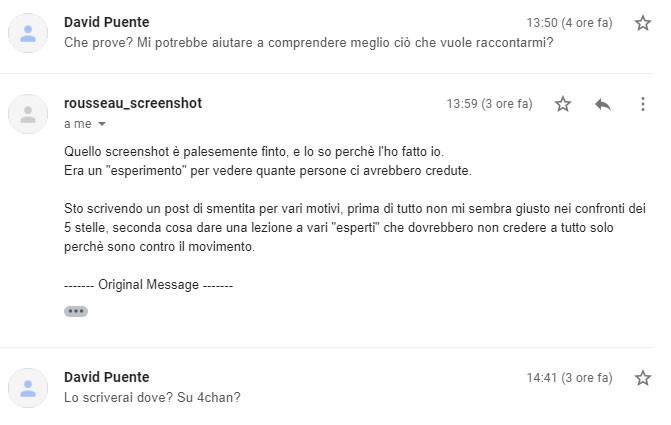

L’autore, che vuole rimanere anonimo e che chiameremo Jean, mi contatta via email da un indirizzo creato ad hoc su Protonmail per confermare la falsità diffusa su 4Chan. Dopo un breve scambio di messaggi dove gli chiedo di essere più chiaro ammette tutto: «Quello screenshot è palesemente finto, e lo so perchè l’ho fatto io. Era un “esperimento” per vedere quante persone ci avrebbero creduto».

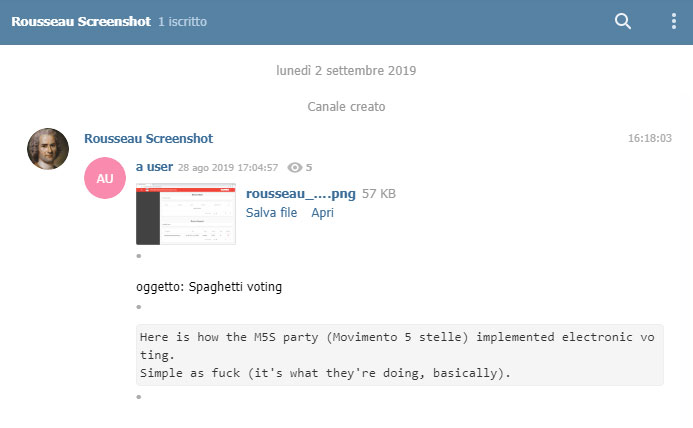

Per dimostrare che era lui l’autore del fake crea un canale Telegram @rousseau_screenshot dove inoltra i tre messaggi contenenti l’orario di pubblicazione dal canale @HiddenSender (per chi non lo sa, e in maniera estremamente semplice da spiegare, è un sistema di Telegram per rendere anonimi i propri messaggi inoltrati).

Tutti pubblicati alle 17:04 del 28 agosto 2019, mentre la discussione su 4Chan era stata aperta il 28 agosto 2019 alle ore 17:10, circa 6 minuti dopo. Il file nella chat Telegram ha lo stesso nome di quello pubblicato su 4Chan, ossia «rousseau_voti.png».

«Sono state snocciolate fantasiosissime teorie di fantainformatica ma vi dirò la verità: quello screenshot è falso, e non potevo immaginare che un lavoro da 5 minuti potesse essere preso tanto sul serio», scrive Jean. Nel suo racconto, inoltrato in esclusiva a Open, spiega come lo ha creato e quale era il fondo di verità.

Come ha scoperto il dominio «admin.rousseau»

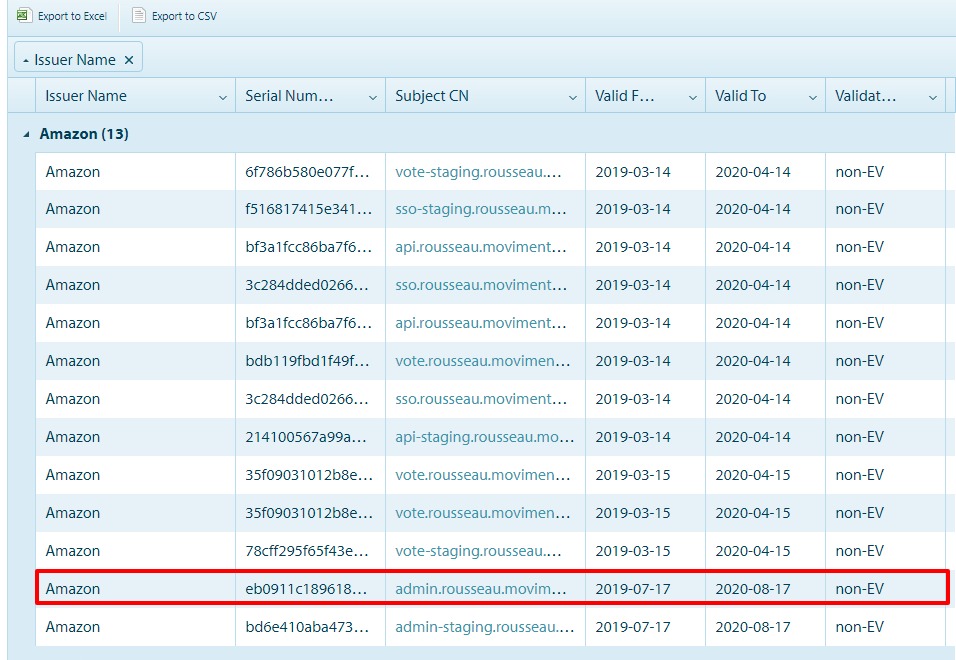

Come ha scoperto il sottodominio del pannello di controllo? Jean aveva utilizzato uno dei tanti servizi online che ti forniscono i vari certificati SSL come ad esempio Entrust.com ottenendo il seguente risultato:

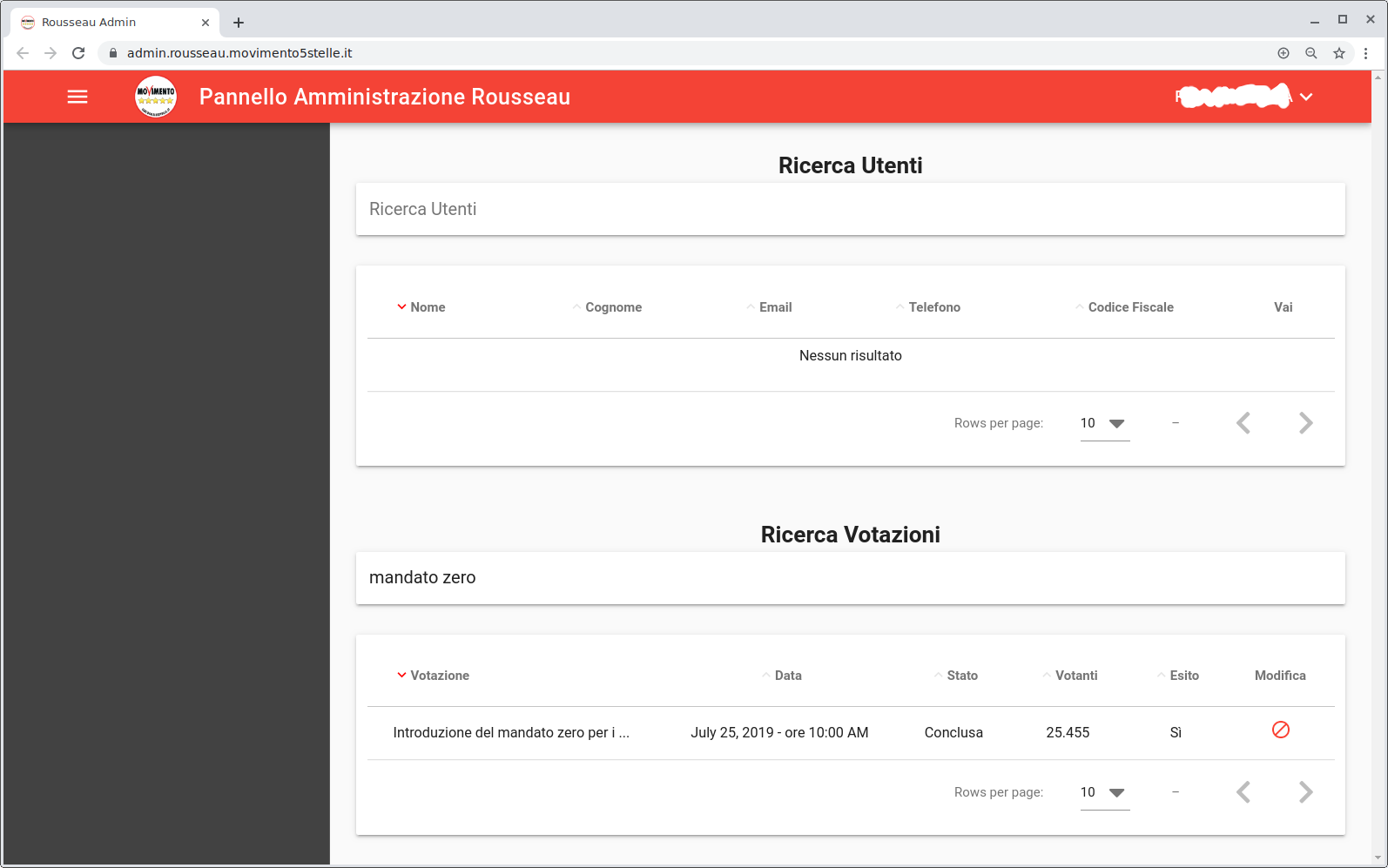

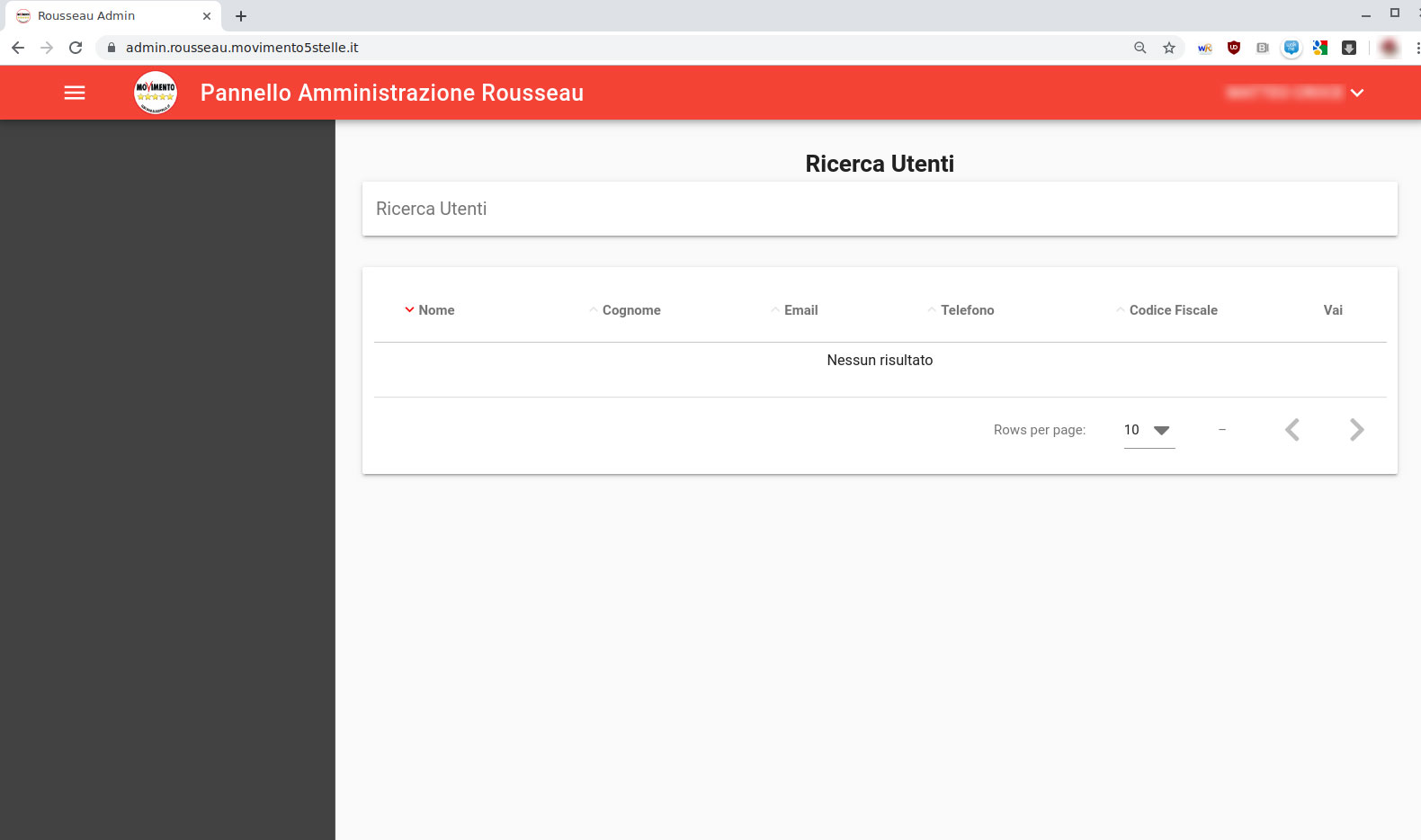

«Qui troviamo i classici sottodomini www per il sito web, e vote.rousseau per le votazioni. api probabilmente è un endpoint per le chiamate REST, mentre sso serve per l’autenticazione», scrive Jean per poi spiegare altri elementi della gestione della piattaforma: «Di ogni sottodominio esiste la variante staging probabilmente per testare versioni beta della piattaforma. Fin qui tutto in regola, a parte il sottodominio admin, che lascia intendere l’esistenza di un pannello di amministrazione. Ed infatti tale pannello esiste, ed è accessibile a chiunque abbia un account su Rousseau come me». Ecco lo screenshot ottenuto accedendo al pannello admin dal suo account:

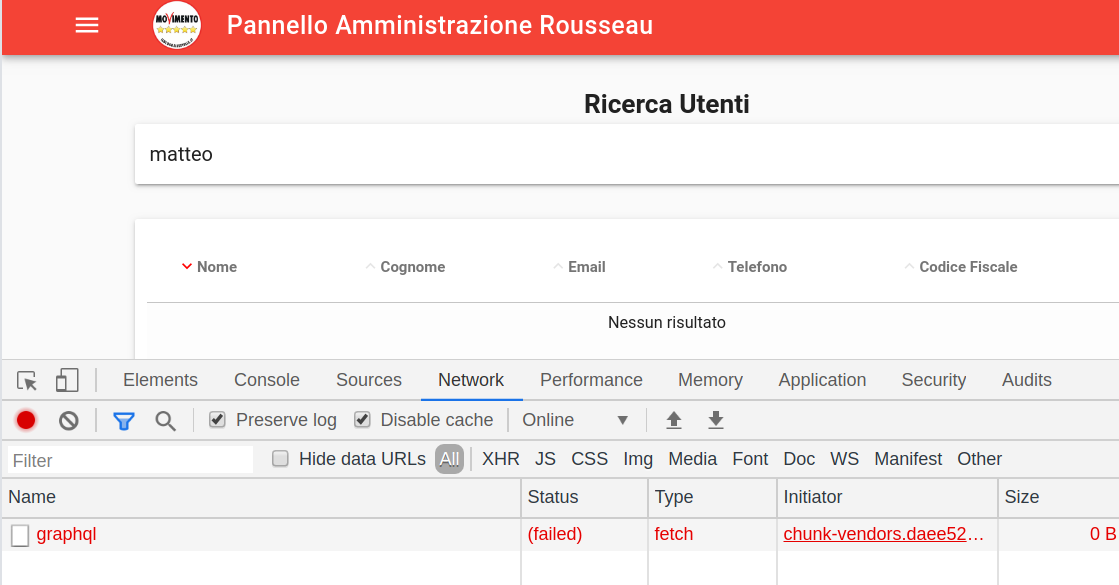

Un bug? Forse, ma di sicuro non poteva fare alcunché accedendo a quel pannello: «Tale pannello, apparentemente intrigante, non è altro che un refuso, una pagina statica rimasta accessibile anche ai non amministratori. Infatti provando a cercare un utente qualunque, la chiamata AJAX fallisce».

La creazione della ricerca falsa

Arrivato a questo punto Jean aveva deciso di creare un finto screenshot che lasciasse intendere che l’esito delle votazioni potesse essere manipolato. Per farlo aveva modificato l’HTML del sito tramite l’inspector del suo browser e non tramite un programma di grafica come Photoshop. Ecco il video creato da Jean per dimostrare come si effettua tutto il lavoro:

Questa procedura gli aveva consentito di clonare il pannello della ricerca utente inventandosi quella della ricerca del voto lasciando tuttavia una traccia che doveva autenticare il fake: la colonna «Esito» che restituiva il risultato «Si», quando le risposte ai quesiti sono di diverso tipo e non semplici «Si» o «No». La colonna «Modifica» è una citazione che ci racconta Jean: «Ho sentito gli sceneggiatori di Boris dire “Chiama na colonna modifica e mettice n’icona de divieto, così senza senso”. Genio!».

Jean dichiara a Open di aver voluto prendere in giro i suoi contatti e non si aspettava tale trambusto: «Mi scuso se ho involontariamente creato disagio o fatto perdere tempo a qualcuno, ma data la bassa lega dello screenshot non potevo immaginare potesse raggiungere tale portata».

Jean non si lascia sfuggire l’analisi di Open sullo screenshot, spiegando il perché di quel pixel di troppo nei titoli delle ricerche: «Purtroppo nouveau (il driver video open source per Linux) non ha un’ottima gestione dei font, e l’antialiasing genera dei “glitch” tipo quello in questione».

Conclusioni

Visto l’operato di Jean, c’era la possibilità di entrare nel pannello di amministrazione presente nell’indirizzo «admin.rousseau» del Movimento 5 Stelle. Non era possibile per lui o per chiunque altri, probabilmente perché privo di privilegi, di consultare il database degli iscritti tramite il pannello. Non si può nemmeno definire un’intrusione informatica, tutto avveniva esclusivamente lato browser. Al momento è tutto ciò che ci è dato sapere e vedremo domani cosa ci potrebbe riservare la piattaforma in fatto di stabilità e sicurezza.

Leggi anche:

- Rousseau, il voto degli attivisti M5s sul futuro del governo con il Pd: come si sono schierati i big grillini

- Una crisi politica e tre grandi ipocrisie

- Voto Rousseau, che cosa succede se gli iscritti M5S bocciano l’accordo di governo con il Pd: gli scenari

- Al via il voto su Rousseau (con qualche affanno tecnico): ecco il programma su cui decidono gli attivisti M5s

- L’unica volta che il voto online andò contro Grillo (e Casaleggio): 5 anni fa sull’immigrazione clandestina

- Voto su Rousseau, nelle prime due ore quasi 30mila votanti: «Traffico 12 volte superiore alle Europee»